XCTF-Final-hole-wp

本文简述了 XCTF Final 2022 中的 pwn hole 一题的利用过程

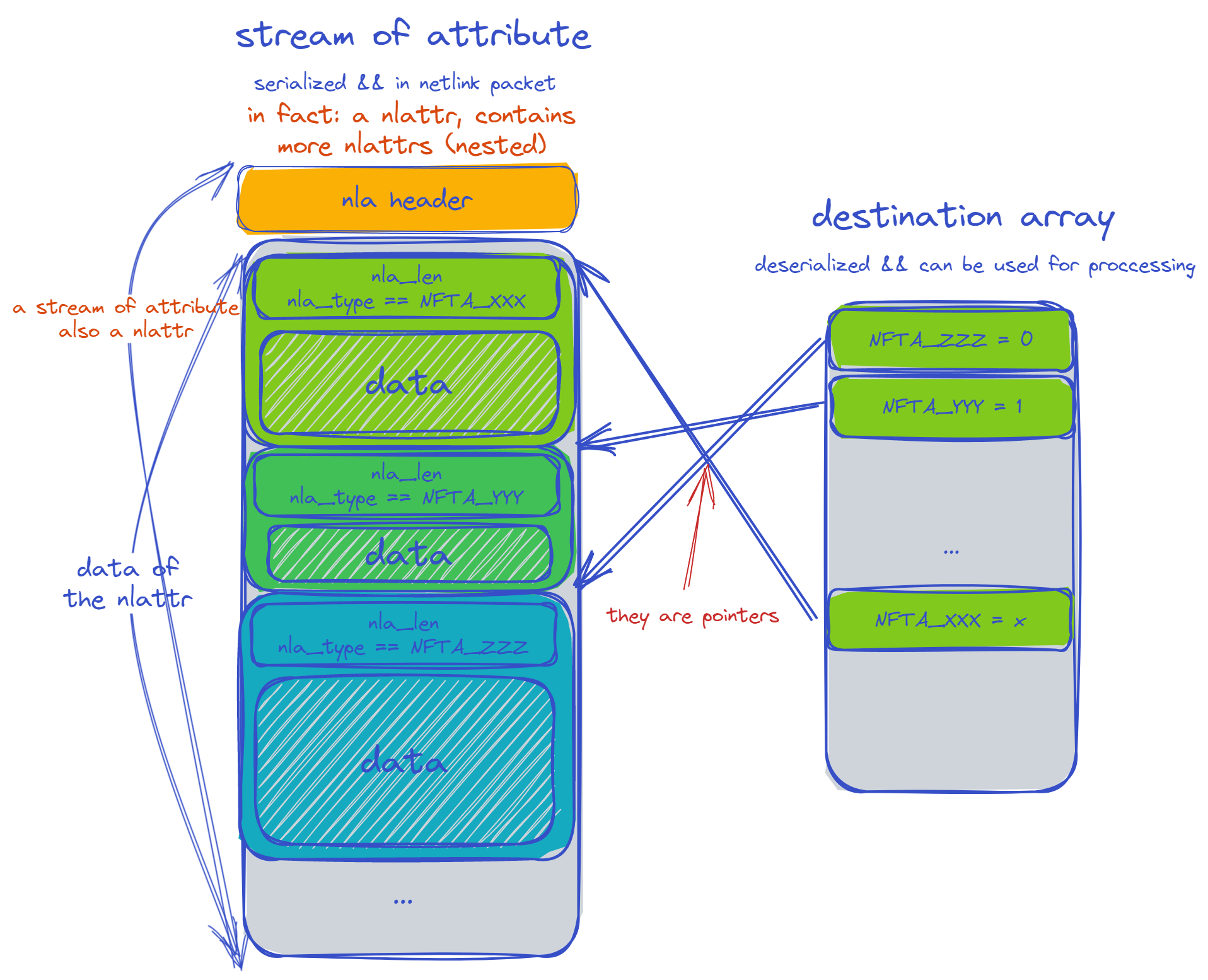

CVE-2022-34918

这篇文章详述了 netfilter 在 sock 层与用户态沟通的实现以及 nftables 中与 set 相关的几个重要数据结构 `nlattr` `nft_set_ext` `nft_set_ext_tmpl` `nft_set` 的操作。并在此基础上分析了 CVE-2022-34918 漏洞的成因,并使用 USMA 进行利用

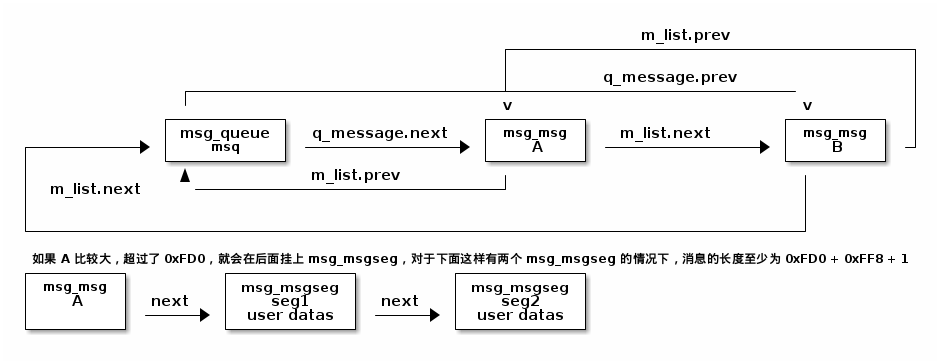

内核堆喷学习——CVE-2021-22555

本文详细分析了使用 `msg_msg` `sk_buff` 堆喷的方式。并且简述了 CVE-2021-22555 的利用过程